Lo primero que tenemos que conocer es el significado de lo que es una brecha de seguridad, en el RGPD encontramos la siguiente definición en su art.4.12 “toda violación de la seguridad que ocasione la destrucción, pérdida o alteración accidental o ilícita de datos personales transmitidos, conservados o tratados de otra forma, o la comunicación o acceso no autorizados a dichos datos”.

¿En qué consisten estos problemas de seguridad informática?

La guía de la AEPD nos orienta para realizar su detección, bien a través de las fuentes internas de la empresa, tales como un consumo excesivo de memoria o disco en servidores, alertas generadas por software antivirus, entre otras. También se detectan a través de las fuentes externas, por ejemplo, comunicación de un incidente por parte del encargado de tratamiento que nos presta un servicio informático.

Para poder detectar una brecha de seguridad, previamente hay que analizar la causa del incidente producido. La mejor manera de llevarlo a cabo, es realizar un análisis continuado en el que detectemos las fuentes internas y externas del problema.

Fuentes internas: Se corresponden con las medidas de seguridad llevadas a cabo a nivel interno de la empresa. La información que atañe al negocio, se recogerá en los datos. Este contenido lo deberemos de proteger de ataques, a través del aviso mediante notificaciones de emails con spam o con la aparición de la alerta del antivirus ante la entrada de archivos malware .

Por otro lado, las fuentes externas hacen referencia a las relaciones de negocios que mantenemos con clientes, proveedores o entidades de servicio público, en el que se trabaja con información personal.

Clasificación de las brechas de seguridad

- Brecha de confidencialidad: cuando las partes no autorizadas o sin un propósito legítimo acceden a la información. La gravedad dependerá del número potencial y el tipo de partes que hayan accedido a la misma.

- Brecha de integridad: se altera la información original, pudiendo ocasionar un daño al interesado.

- Brecha de disponibilidad: no se puede acceder a los datos originales cuando se necesita.

Identificación de brechas de seguridad

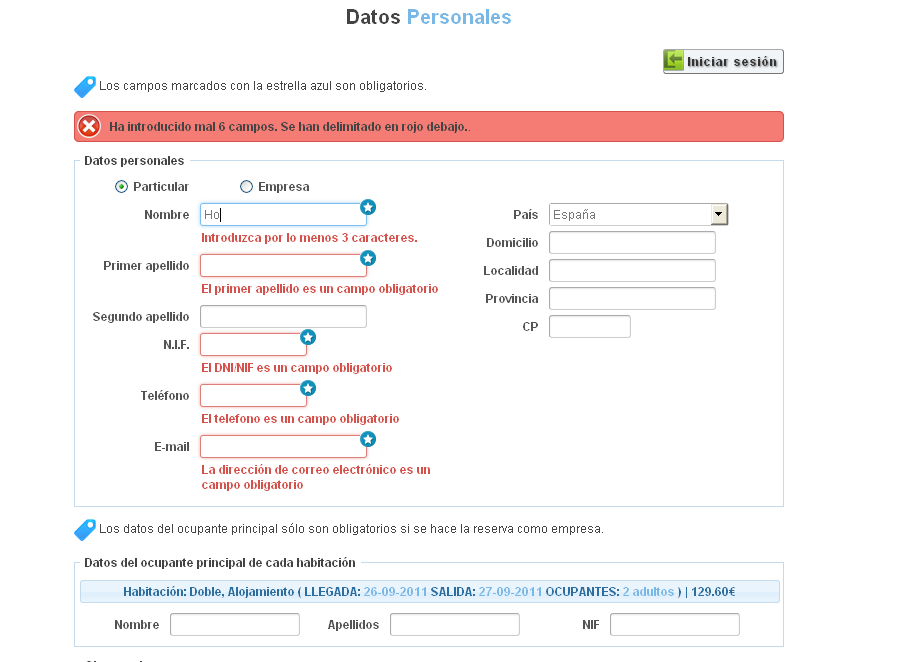

Tras detectar errores a la hora de acceder a los datos de los clientes, hay que analizar si se trata de una brecha de seguridad o tan solo un incidente puntual de fácil solución. Cuando el ataque afecta a los datos personales, se correspondería con las brechas de seguridad, en los casos genéricos se trataría de un incidente.

Una vez llevado a cabo ese proceso, deberemos analizar la peligrosidad del problema detectado en función a 3 factores.

- Nivel de criticidad en la empresa

- Origen, cantidad y categorías de datos afectados

- Repercusión para los clientes en función de la gravedad y el número de víctimas

Pasos para eliminar las brechas de seguridad

Tras asegurarnos de que nuestro problema es la existencia de una brecha de seguridad, deberemos llevar a cabo un plan de actuación o contingencia en el que se haga una repartición de los recursos humanos y materiales disponibles. Este reparto deberá estar adaptado ante los posibles errores que puedan ir surgiendo en las distintas actividades, como la de tratamiento.

Para llevar a cabo este plan de actuación, hay que tener en cuenta estas acciones:

- Contención: Es la fase en la que se ponen en marcha decisiones rápidas de forma progresiva, con el objetivo de reducir las funciones y aislar las redes. De esta manera, el incidente no se podrá seguir expandiendo.

- Erradicación: En esta etapa, se encarga de inhabilitar aquellas amenazas que afecten a la ciberseguridad de la empresa. Un ejemplo de ello son la eliminación de los malware o el borrado de los correos spam.

- Recuperación: Si se ha recuperado algunos datos que habíamos dado por perdidos, tras superar el problema de la brecha de seguridad, es el momento de volver a la normalidad. Para ello, es necesario revisar cada cierto tiempo el estado de nuestra base de datos.

- Notificación: Tal y como apunta el art.33 del Reglamento de Protección de Datos, el responsable del tratamiento será el encargado de notificar a la AEPD en menos de 72 horas cualquier caso de brecha de seguridad. En el caso de que este problema no resulte una amenaza para los derechos y libertades del individuo, no será necesario que se le comunique a la autoridad de control.